As melhores ferramentas de anonimato de dados para conformidade com proteção de privacidade

As organizações usam ferramentas de anonimato de dados para remover informação pessoalmente identificável de seus conjuntos de dados. O não cumprimento pode resultar em multas pesadas por parte dos órgãos reguladores e violação de dados. Sem anonimizando dados, você não poderá utilizar ou compartilhar os conjuntos de dados ao máximo.

Muitos ferramentas de anonimato não pode garantir o cumprimento total. Os métodos da geração anterior podem deixar as informações pessoais vulneráveis à desidentificação por atores mal-intencionados. Alguns métodos de anonimização estatística reduzir a qualidade do conjunto de dados a um ponto em que não seja confiável para análise de dados.

A Sintoma apresentará os métodos de anonimato e as principais diferenças entre as ferramentas da geração passada e da próxima geração. Falaremos sobre as melhores ferramentas de anonimato de dados e sugeriremos as principais considerações para escolhê-las.

Conteúdo

- O que são dados sintéticos

- Como funciona

- Por que as organizações o usam

- Como começar

O que são ferramentas de anonimato de dados?

Anonimização de dados é a técnica de remover ou alterar informações confidenciais em conjuntos de dados. As organizações não podem acessar, compartilhar e utilizar livremente os dados disponíveis que possam ser direta ou indiretamente atribuídos a indivíduos.

- Regulamento geral de proteção de dados (GDPR). A legislação da UE protege a privacidade dos dados pessoais, exigindo consentimento para o processamento de dados e concedendo direitos de acesso aos dados aos indivíduos. O Reino Unido tem uma lei semelhante chamada UK-GDPR.

- Lei de Privacidade do Consumidor da Califórnia (CCPA). Lei de privacidade da Califórnia centra-se nos direitos do consumidor em relação compartilhamento de dados.

- Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA). A regra de privacidade estabelece padrões para proteger as informações de saúde do paciente.

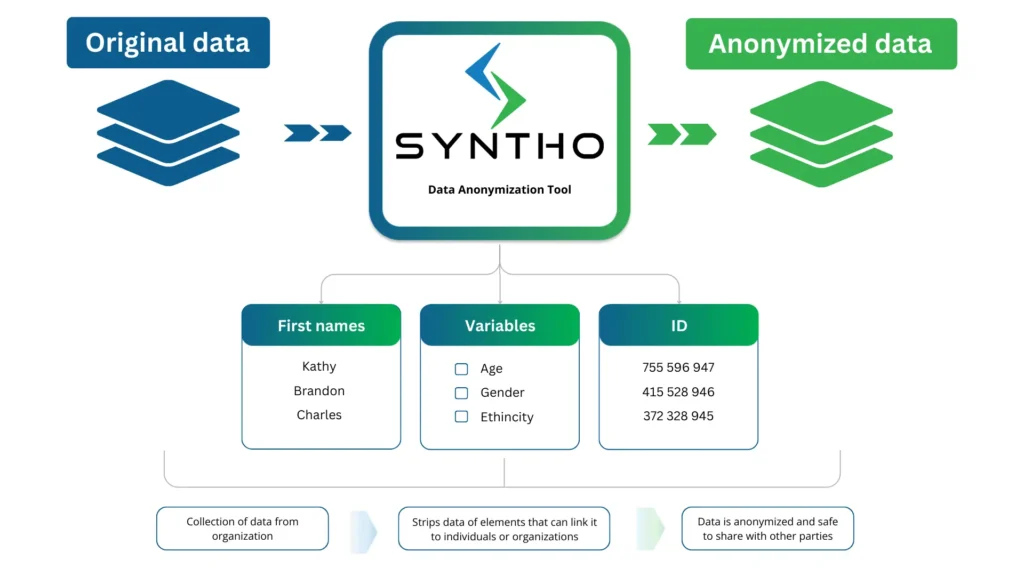

Como funcionam as ferramentas de anonimato de dados?

As ferramentas de anonimato de dados examinam conjuntos de dados em busca de informações confidenciais e os substituem por dados artificiais. O software encontra esses dados em tabelas e colunas, arquivos de texto e documentos digitalizados.

Este processo retira dos dados elementos que possam vinculá-los a indivíduos ou organizações. Os tipos de dados ocultados por essas ferramentas incluem:

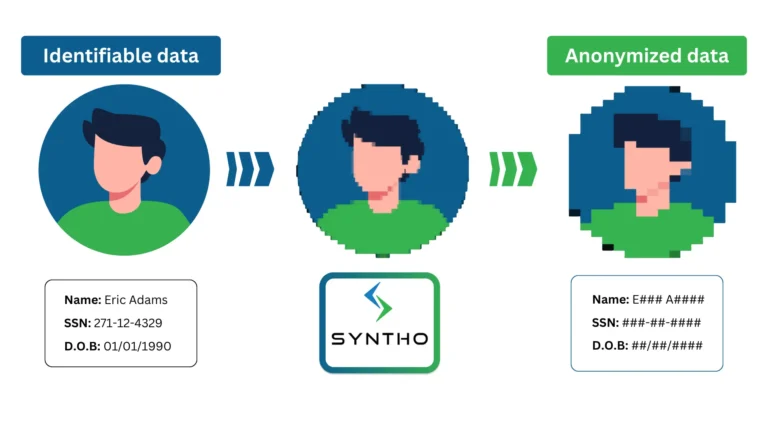

- Informações de identificação pessoal (PII): Nomes, números de identificação, datas de nascimento, detalhes de cobrança, números de telefone e endereços de e-mail.

- Informações de saúde protegidas (PHI): Abrange registros médicos, detalhes de seguro saúde e dados pessoais de saúde.

- Informação financeira: Números de cartões de crédito, dados de contas bancárias, dados de investimentos e outros que possam ser vinculados a pessoas jurídicas.

Por exemplo, as organizações de saúde anonimizam endereços de pacientes e detalhes de contato para garantir a conformidade com a HIPAA para pesquisas sobre o câncer. Uma empresa financeira ocultou datas e locais de transações em seus conjuntos de dados para aderir às leis do GDPR.

Embora o conceito seja o mesmo, existem diversas técnicas distintas para anonimizando dados.

Técnicas de anonimato de dados

O anonimato acontece de várias maneiras e nem todos os métodos são igualmente confiáveis em termos de conformidade e utilidade. Esta seção descreve a diferença entre os diferentes tipos de métodos.

Pseudonimização

A pseudonimização é um processo reversível de desidentificação em que identificadores pessoais são substituídos por pseudônimos. Mantém um mapeamento entre os dados originais e os alterados, com a tabela de mapeamento armazenada separadamente.

A desvantagem da pseudonimização é que ela é reversível. Com informações adicionais, os agentes maliciosos podem rastreá-las até o indivíduo. De acordo com as regras do GDPR, os dados pseudonimizados não são considerados dados anonimizados. Ele permanece sujeito aos regulamentos de proteção de dados.

Mascaramento de dados

O método de mascaramento de dados cria uma versão estruturalmente semelhante, mas falsa, de seus dados para proteger informações confidenciais. Esta técnica substitui dados reais por caracteres alterados, mantendo o mesmo formato para uso normal. Em teoria, isso ajuda a manter a funcionalidade operacional dos conjuntos de dados.

Na prática, mascarando dados muitas vezes reduz o utilitário de dados. Pode não conseguir preservar o dados originaisdistribuição ou características de, tornando-o menos útil para análise. Outro desafio é decidir o que mascarar. Se feito incorretamente, os dados mascarados ainda poderão ser identificados novamente.

Generalização (agregação)

A generalização anonimiza os dados, tornando-os menos detalhados. Ele agrupa dados semelhantes e diminui sua qualidade, tornando mais difícil distinguir dados individuais. Esse método geralmente envolve métodos de resumo de dados, como média ou totalização, para proteger pontos de dados individuais.

A generalização excessiva pode tornar os dados quase inúteis, enquanto a generalização insuficiente pode não oferecer privacidade suficiente. Há também o risco de divulgação residual, pois os conjuntos de dados agregados ainda podem fornecer desidentificação detalhada suficiente quando combinados com outros fontes de dados.

Perturbação

A perturbação modifica os conjuntos de dados originais arredondando os valores e adicionando ruído aleatório. Os pontos de dados são alterados sutilmente, interrompendo seu estado original e mantendo os padrões gerais de dados.

A desvantagem da perturbação é que os dados não são totalmente anonimizados. Se as alterações não forem suficientes, existe o risco de as características originais serem reidentificadas.

Troca de dados

A troca é uma técnica em que os valores dos atributos em um conjunto de dados são reorganizados. Este método é particularmente fácil de implementar. Os conjuntos de dados finais não correspondem aos registros originais e não são diretamente rastreáveis às suas fontes originais.

Indiretamente, no entanto, os conjuntos de dados permanecem reversíveis. Os dados trocados são vulneráveis à divulgação mesmo com fontes secundárias limitadas. Além disso, é difícil manter a integridade semântica de alguns dados comutados. Por exemplo, ao substituir nomes numa base de dados, o sistema pode não conseguir distinguir entre nomes masculinos e femininos.

tokenization

A tokenização substitui elementos de dados confidenciais por tokens — equivalentes não confidenciais sem valores exploráveis. As informações tokenizadas geralmente são uma sequência aleatória de números e caracteres. Esta técnica é frequentemente usada para proteger informações financeiras, mantendo suas propriedades funcionais.

Alguns softwares dificultam o gerenciamento e o dimensionamento dos cofres de tokens. Este sistema também apresenta um risco de segurança: dados confidenciais podem estar em risco se um invasor passar pelo cofre de criptografia.

Randomization

A randomização altera valores com dados aleatórios e simulados. É uma abordagem simples que ajuda a preservar a confidencialidade das entradas de dados individuais.

Esta técnica não funciona se você quiser manter a distribuição estatística exata. É garantido o comprometimento dos dados utilizados para conjuntos de dados complexos, como dados geoespaciais ou temporais. Métodos de randomização inadequados ou aplicados indevidamente também não podem garantir a proteção da privacidade.

Redação de dados

A redação de dados é o processo de remoção total de informações dos conjuntos de dados: ocultando, apagando ou apagando texto e imagens. Isso impede o acesso a informações confidenciais Dados de produção e é uma prática comum em documentos legais e oficiais. É igualmente óbvio que isso torna os dados impróprios para análises estatísticas precisas, aprendizagem de modelos e pesquisas clínicas.

Como é evidente, essas técnicas apresentam falhas que deixam brechas que agentes mal-intencionados podem abusar. Freqüentemente, eles removem elementos essenciais dos conjuntos de dados, o que limita sua usabilidade. Este não é o caso das técnicas de última geração.

Ferramentas de anonimato de última geração

O software moderno de anonimato emprega técnicas sofisticadas para negar o risco de reidentificação. Eles oferecem formas de cumprir todas as regulamentações de privacidade, mantendo ao mesmo tempo a qualidade estrutural dos dados.

Geração de dados sintéticos

A geração de dados sintéticos oferece uma abordagem mais inteligente para tornar os dados anônimos e, ao mesmo tempo, manter a utilidade dos dados. Esta técnica usa algoritmos para criar novos conjuntos de dados que refletem a estrutura e as propriedades dos dados reais.

Os dados sintéticos substituem PII e PHI por dados simulados que não podem ser rastreados até indivíduos. Isso garante a conformidade com as leis de privacidade de dados, como GDPR e HIPAA. Ao adotar ferramentas sintéticas de geração de dados, as organizações garantem a privacidade dos dados, mitigam os riscos de violações de dados e aceleram o desenvolvimento de aplicações baseadas em dados.

Criptografia homomórfica

Criptografia homomórfica (traduzida como “mesma estrutura”) transforma dados em texto cifrado. Os conjuntos de dados criptografados mantêm a mesma estrutura dos dados originais, resultando em excelente precisão para testes.

Este método permite realizar cálculos complexos diretamente no dados criptografados sem precisar descriptografá-lo primeiro. As organizações podem armazenar com segurança arquivos criptografados na nuvem pública e terceirizar o processamento de dados para terceiros sem comprometer a segurança. Esses dados também estão em conformidade, pois as regras de privacidade não se aplicam a informações criptografadas.

No entanto, algoritmos complexos requerem experiência para uma implementação correta. Além disso, a criptografia homomórfica é mais lenta que as operações em dados não criptografados. Pode não ser a solução ideal para equipes de DevOps e Garantia de Qualidade (QA), que exigem acesso rápido aos dados para testes.

Cálculo multipartidário seguro

A computação multipartidária segura (SMPC) é um método criptográfico de geração de conjuntos de dados com um esforço conjunto de vários membros. Cada parte criptografa sua entrada, realiza cálculos e obtém dados processados. Dessa forma, cada membro obtém o resultado que precisa, mantendo seus próprios dados em segredo.

Este método requer que várias partes descriptografem os conjuntos de dados produzidos, o que o torna extremamente confidencial. Contudo, o SMPC requer um tempo significativo para gerar resultados.

| Técnicas de anonimato de dados da geração anterior | Ferramentas de anonimato de última geração | ||||

|---|---|---|---|---|---|

| Pseudonimização | Substitui identificadores pessoais por pseudônimos, mantendo uma tabela de mapeamento separada. | - Gerenciamento de dados de RH - Interações de suporte ao cliente - Pesquisas de pesquisa | Geração de dados sintéticos | Usa um algoritmo para criar novos conjuntos de dados que refletem a estrutura real dos dados, garantindo privacidade e conformidade. | - Desenvolvimento de aplicativos orientado a dados - Pesquisa Clinica - Modelagem avançada - Marketing do cliente |

| Mascaramento de dados | Altera dados reais com caracteres falsos, mantendo o mesmo formato. | - Relatório financeiro - Ambientes de treinamento de usuários | Criptografia homomórfica | Transforma dados em texto cifrado, mantendo a estrutura original, permitindo a computação em dados criptografados sem descriptografia. | - Processamento seguro de dados - Terceirização de computação de dados - Análise avançada de dados |

| Generalização (agregação) | Reduz detalhes dos dados, agrupando dados semelhantes. | - Estudos demográficos - Estudos de mercado | Cálculo multipartidário seguro | Método criptográfico onde múltiplas partes criptografam suas entradas, realizam cálculos e alcançam resultados conjuntos. | - Análise colaborativa de dados - Pool de dados confidenciais |

| Perturbação | Modifica conjuntos de dados arredondando valores e adicionando ruído aleatório. | - Análise de dados econômicos - Pesquisa de padrões de tráfego - Análise de dados de vendas | |||

| Troca de dados | Reorganiza os valores dos atributos do conjunto de dados para evitar a rastreabilidade direta. | - Estudos de transporte - Análise de dados educacionais | |||

| tokenization | Substitui dados confidenciais por tokens não confidenciais. | - Processo de pagamento - Pesquisa de relacionamento com o cliente | |||

| Randomization | Adiciona dados aleatórios ou simulados para alterar valores. | - Análise de dados geoespaciais - Estudos comportamentais | |||

| Redação de dados | Remove informações de conjuntos de dados, | - Processamento de documentos legais - Gerenciamento de registros | |||

Tabela 1. A comparação entre técnicas de anonimato da geração anterior e da próxima geração

Desidentificação inteligente de dados como uma nova abordagem para anonimização de dados

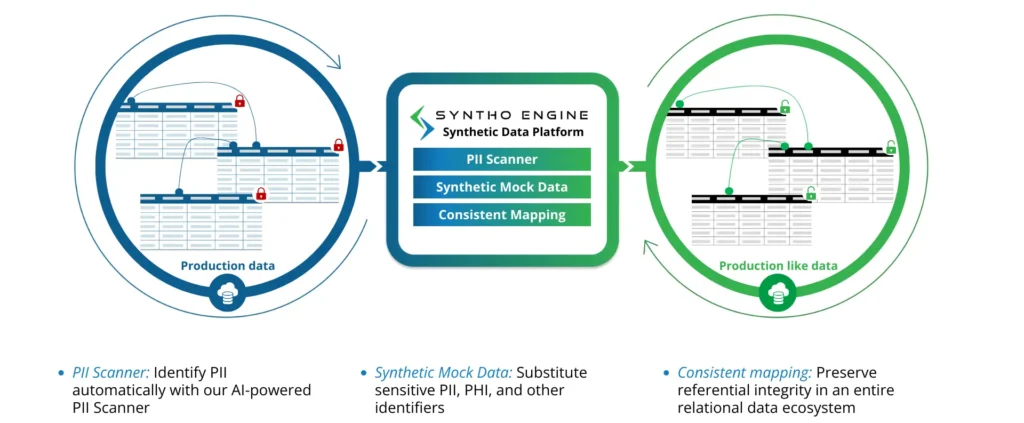

Desidentificação inteligente anonimiza dados usando dados gerados por IA dados simulados sintéticos. Plataformas com recursos transformam informações confidenciais em dados compatíveis e não identificáveis das seguintes maneiras:

- O software de desidentificação analisa os conjuntos de dados existentes e identifica PII e PHI.

- As organizações podem selecionar quais dados confidenciais serão substituídos por informações artificiais.

- A ferramenta produz novos conjuntos de dados com dados compatíveis.

Esta tecnologia é útil quando as organizações precisam colaborar e trocar dados valiosos com segurança. Também é útil quando os dados precisam ser tornados compatíveis em vários bancos de dados relacionais.

A desidentificação inteligente mantém intactas as relações dentro dos dados por meio de mapeamento consistente. As empresas podem usar os dados gerados para análises de negócios aprofundadas, treinamento em aprendizado de máquina e testes clínicos.

Com tantos métodos, você precisa determinar se a ferramenta de anonimato é adequada para você.

Como escolher a ferramenta certa de anonimato de dados

- Escalabilidade operacional. Escolha uma ferramenta capaz de aumentar ou diminuir de acordo com suas demandas operacionais. Reserve um tempo para testar a eficiência operacional sob cargas de trabalho maiores.

- Integração. As ferramentas de anonimato de dados devem integrar-se perfeitamente aos seus sistemas e software analítico existentes, bem como ao pipeline de integração contínua e implantação contínua (CI/CD). A compatibilidade com suas plataformas de armazenamento, criptografia e processamento de dados é vital para operações perfeitas.

- Mapeamento de dados consistente. Certifique-se de que os preservadores de dados anonimizados tenham integridade e precisão estatística adequadas às suas necessidades. As técnicas de anonimato da geração anterior apagam elementos valiosos dos conjuntos de dados. As ferramentas modernas, entretanto, mantêm a integridade referencial, tornando os dados precisos o suficiente para casos de uso avançados.

- Mecanismos de segurança. Priorize ferramentas que protejam conjuntos de dados reais e resultados anonimizados contra ameaças internas e externas. O software deve ser implantado em uma infraestrutura segura do cliente, controles de acesso baseados em funções e APIs de autenticação de dois fatores.

- Infraestrutura compatível. Certifique-se de que a ferramenta armazene os conjuntos de dados em um armazenamento seguro que esteja em conformidade com os regulamentos GDPR, HIPAA e CCPA. Além disso, deve oferecer suporte a ferramentas de backup e recuperação de dados para evitar a possibilidade de tempo de inatividade devido a erros inesperados.

- Modelo de pagamento. Considere os custos imediatos e de longo prazo para entender se a ferramenta está alinhada com o seu orçamento. Algumas ferramentas são projetadas para grandes e médias empresas, enquanto outras possuem modelos flexíveis e planos baseados no uso.

- Suporte técnico. Avalie a qualidade e a disponibilidade do suporte técnico e ao cliente. Um provedor pode ajudá-lo a integrar as ferramentas de anonimato de dados, treinar a equipe e resolver problemas técnicos.

As 7 melhores ferramentas de anonimato de dados

Agora que você sabe o que procurar, vamos explorar o que acreditamos serem as ferramentas mais confiáveis para mascarar informações confidenciais.

1. Sintoma

Syntho é alimentado por software de geração de dados sintéticos que oferece oportunidades para desidentificação inteligente. A criação de dados baseada em regras da plataforma traz versatilidade, permitindo que as organizações criem dados de acordo com suas necessidades.

Um scanner alimentado por IA identifica todas as PII e PHI em conjuntos de dados, sistemas e plataformas. As organizações podem escolher quais dados remover ou simular para cumprir os padrões regulatórios. Enquanto isso, o recurso de subconjunto ajuda a criar conjuntos de dados menores para teste, reduzindo a carga sobre os recursos de armazenamento e processamento.

A plataforma é útil em vários setores, incluindo saúde, gestão da cadeia de abastecimento e finanças. As organizações usam a plataforma Syntho para criar cenários de testes não produtivos e personalizados.

Você pode aprender mais sobre as capacidades do Syntho lendo agendando uma demonstração.

2. Visualização K2

3. Broadcom

4. Principalmente IA

5. ARX

6. Amnésia

7. Tônico.ai

Casos de uso de ferramentas de anonimato de dados

Empresas dos setores financeiro, de saúde, de publicidade e de serviços públicos usam ferramentas de anonimato para permanecerem em conformidade com as leis de privacidade de dados. Os conjuntos de dados desidentificados são usados para vários cenários.

Desenvolvimento e teste de software

As ferramentas de anonimato permitem que engenheiros de software, testadores e profissionais de controle de qualidade trabalhem com conjuntos de dados realistas sem expor PII. Ferramentas avançadas ajudam as equipes a autoprovisionar os dados necessários que imitam as condições de teste do mundo real sem problemas de conformidade. Isso ajuda as organizações a melhorar a eficiência e a qualidade do desenvolvimento de software.

Casos reais:

- O software da Syntho criou dados de teste anonimizados que preserva os valores estatísticos dos dados reais, permitindo que os desenvolvedores experimentem diferentes cenários em um ritmo maior.

- O armazém BigQuery do Google oferece um recurso de anonimato de conjunto de dados para ajudar as organizações a compartilhar dados com fornecedores sem violar as regulamentações de privacidade.

Pesquisa Clinica

Pesquisadores médicos, especialmente na indústria farmacêutica, anonimizam os dados para preservar a privacidade de seus estudos. Os pesquisadores podem analisar tendências, dados demográficos dos pacientes e resultados de tratamentos, contribuindo para os avanços médicos sem arriscar a confidencialidade do paciente.

Casos reais:

- Erasmus Medical Center usa ferramentas anônimas de geração de IA da Syntho para gerar e compartilhar conjuntos de dados de alta qualidade para pesquisa médica.

Prevenção de fraude

Na prevenção de fraudes, as ferramentas de anonimato permitem a análise segura dos dados transacionais, identificando padrões maliciosos. As ferramentas de desidentificação também permitem treinar o software de IA em dados reais para melhorar a detecção de fraudes e riscos.

Casos reais:

- Brighterion treinou com dados de transações anonimizadas da Mastercard para enriquecer seu modelo de IA, melhorando as taxas de detecção de fraudes e reduzindo falsos positivos.

Marketing de cliente

As técnicas de anonimato de dados ajudam a avaliar as preferências do cliente. As organizações compartilham conjuntos de dados comportamentais não identificados com seus parceiros de negócios para refinar estratégias de marketing direcionadas e personalizar a experiência do usuário.

Casos reais:

- A plataforma de anonimato de dados da Syntho previu com precisão a rotatividade de clientes usando dados sintéticos gerado a partir de um conjunto de dados de mais de 56,000 clientes com 128 colunas.

Publicação de dados públicos

Agências e órgãos governamentais utilizam a anonimização de dados para compartilhar e processar informações públicas de forma transparente para diversas iniciativas públicas. Incluem previsões de criminalidade com base em dados de redes sociais e registos criminais, planeamento urbano baseado em dados demográficos e rotas de transporte público, ou necessidades de cuidados de saúde em todas as regiões com base em padrões de doenças.

Casos reais:

- A Universidade de Indiana usou dados anonimizados de smartphones de cerca de 10,000 policiais em 21 cidades dos EUA para revelar discrepâncias nas patrulhas de bairro com base em fatores socioeconômicos.

Estes são apenas alguns exemplos que escolhemos. O software de anonimato é usado em todos os setores como um meio de aproveitar ao máximo os dados disponíveis.

Escolha as melhores ferramentas de anonimato de dados

Todas as empresas usam software de anonimato de banco de dados para cumprir os regulamentos de privacidade. Quando retirados das informações pessoais, os conjuntos de dados podem ser utilizados e compartilhados sem riscos de multas ou processos burocráticos.

Métodos mais antigos de anonimato, como troca, mascaramento e redação de dados, não são seguros o suficiente. Desidentificação de dados continua a ser uma possibilidade, o que a torna incompatível ou arriscada. Além disso, a geração passada software anonimizador muitas vezes degrada a qualidade dos dados, especialmente em grandes conjuntos de dados. As organizações não podem confiar nesses dados para análises avançadas.

Você deve optar pelo melhor anonimização de dados Programas. Muitas empresas escolhem a plataforma Syntho por seus recursos de alto nível de identificação de PII, mascaramento e geração de dados sintéticos.

Você está interessado em saber mais? Sinta-se à vontade para explorar a documentação do nosso produto ou contacte-nos para uma demonstração.

Sobre o autor

Gerente de Desenvolvimento de Negócios

Uliana Krainska, Executivo de Desenvolvimento de Negócios da Syntho, com experiência internacional em desenvolvimento de software e na indústria SaaS, possui mestrado em Negócios Digitais e Inovação, pela VU Amsterdam.

Nos últimos cinco anos, Uliana demonstrou um compromisso constante em explorar capacidades de IA e fornecer consultoria empresarial estratégica para implementação de projetos de IA.

Salve seu guia de dados sintéticos agora!

- O que são dados sintética?

- Por que as organizações o usam?

- Casos de clientes de dados sintéticos de agregação de valor

- Como começar