गोपनीयता सुरक्षा अनुपालन के लिए सर्वोत्तम डेटा अज्ञातीकरण उपकरण

हटाने के लिए संगठन डेटा अज्ञातीकरण टूल का उपयोग करते हैं व्यक्तिगत पहचान की जानकारी उनके डेटासेट से। गैर-अनुपालन पर नियामक निकायों द्वारा भारी जुर्माना लगाया जा सकता है डेटा उल्लंघन। के बिना डेटा अज्ञात करना, आप डेटासेट का पूर्ण रूप से उपयोग या साझा नहीं कर सकते।

बहुत गुमनामीकरण उपकरण पूर्ण अनुपालन की गारंटी नहीं दे सकता. पिछली पीढ़ी के तरीके व्यक्तिगत जानकारी को दुर्भावनापूर्ण अभिनेताओं द्वारा पहचान मिटाने के लिए असुरक्षित बना सकते हैं। कुछ सांख्यिकीय गुमनामीकरण विधियाँ डेटासेट की गुणवत्ता को उस बिंदु तक कम करें जब यह अविश्वसनीय हो डेटा विश्लेषण.

हम पर सिंथो आपको गुमनाम करने के तरीकों और पिछली पीढ़ी और अगली पीढ़ी के टूल के बीच मुख्य अंतर से परिचित कराएगा। हम आपको सर्वोत्तम डेटा अज्ञातीकरण टूल के बारे में बताएंगे और उन्हें चुनने के लिए मुख्य विचार सुझाएंगे।

विषय - सूची

- सिंथेटिक डेटा क्या है

- यह कैसे काम करता है

- संगठन इसका उपयोग क्यों करते हैं?

- कैसे आरंभ करने के लिए

डेटा अनामीकरण उपकरण क्या हैं?

डेटा गुमनामी डेटासेट में गोपनीय जानकारी को हटाने या बदलने की तकनीक है। संगठन उपलब्ध डेटा तक स्वतंत्र रूप से पहुंच, साझा और उपयोग नहीं कर सकते हैं, जिसका प्रत्यक्ष या अप्रत्यक्ष रूप से व्यक्तियों तक पता लगाया जा सकता है।

- General Data Protection Regulation (GDPR). यूरोपीय संघ विधान व्यक्तिगत डेटा गोपनीयता की रक्षा करता है, डेटा प्रोसेसिंग के लिए सहमति अनिवार्य करता है और व्यक्तियों को डेटा एक्सेस अधिकार प्रदान करता है। यूनाइटेड किंगडम में यूके-जीडीपीआर नामक एक समान कानून है।

- कैलिफोर्निया उपभोक्ता गोपनीयता अधिनियम (सीसीपीए)। कैलिफ़ोर्नियाई गोपनीयता कानून के संबंध में उपभोक्ता अधिकारों पर ध्यान केंद्रित करता है डेटा साझा करना.

- स्वास्थ्य बीमा पोर्टेबिलिटी और जवाबदेही अधिनियम (HIPAA)। गोपनीयता नियम रोगी की स्वास्थ्य जानकारी की सुरक्षा के लिए मानक स्थापित करता है।

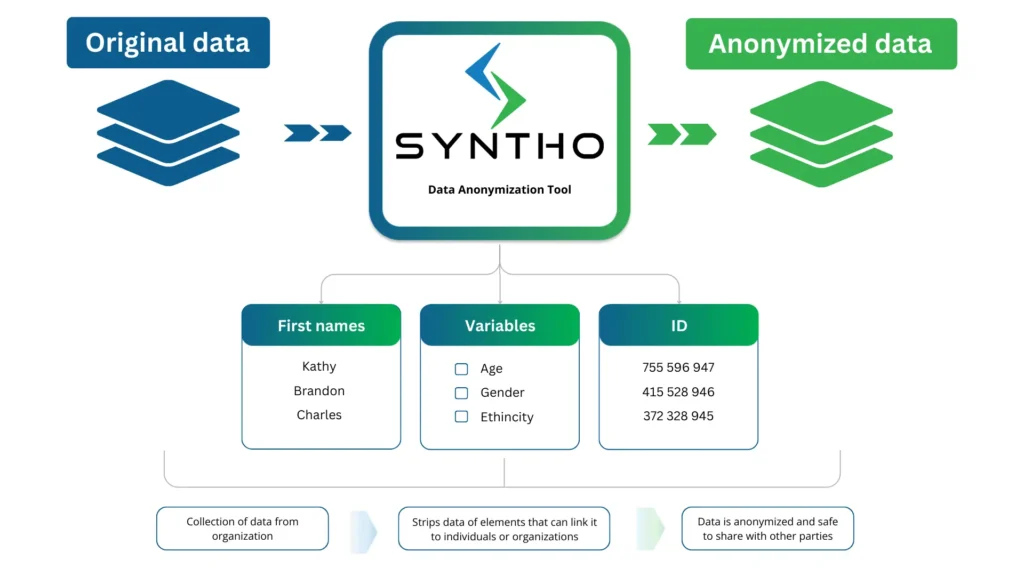

डेटा अनामीकरण उपकरण कैसे काम करते हैं?

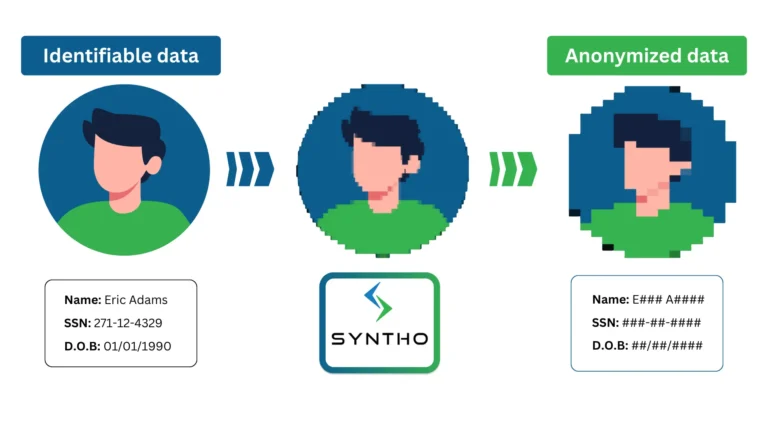

डेटा अनामीकरण उपकरण संवेदनशील जानकारी के लिए डेटासेट को स्कैन करते हैं और उन्हें कृत्रिम डेटा से बदल देते हैं। सॉफ़्टवेयर ऐसे डेटा को तालिकाओं और कॉलमों, टेक्स्ट फ़ाइलों और स्कैन किए गए दस्तावेज़ों में ढूंढता है।

यह प्रक्रिया उन तत्वों का डेटा छीन लेती है जो इसे व्यक्तियों या संगठनों से जोड़ सकते हैं। इन उपकरणों द्वारा अस्पष्ट किए गए डेटा के प्रकारों में शामिल हैं:

- व्यक्तिगत रूप से पहचान योग्य जानकारी (पीआईआई): नाम, पहचान संख्या, जन्मतिथि, बिलिंग विवरण, फ़ोन नंबर और ईमेल पते।

- संरक्षित स्वास्थ्य सूचना (पीएचआई): इसमें मेडिकल रिकॉर्ड, स्वास्थ्य बीमा विवरण और व्यक्तिगत स्वास्थ्य डेटा शामिल हैं।

- वित्तीय जानकारी: क्रेडिट कार्ड नंबर, बैंक खाता विवरण, निवेश डेटा और अन्य जो कॉर्पोरेट संस्थाओं से जुड़े हो सकते हैं।

उदाहरण के लिए, स्वास्थ्य सेवा संगठन कैंसर अनुसंधान के लिए HIPAA अनुपालन सुनिश्चित करने के लिए रोगी के पते और संपर्क विवरण को अज्ञात करते हैं। एक वित्त कंपनी ने जीडीपीआर कानूनों का पालन करने के लिए अपने डेटासेट में लेनदेन की तारीखों और स्थानों को अस्पष्ट कर दिया।

जबकि अवधारणा एक ही है, इसके लिए कई विशिष्ट तकनीकें मौजूद हैं डेटा अज्ञात करना.

डेटा अनामीकरण तकनीक

गुमनामीकरण कई तरीकों से होता है, और सभी तरीके अनुपालन और उपयोगिता के लिए समान रूप से विश्वसनीय नहीं होते हैं। यह खंड विभिन्न प्रकार की विधियों के बीच अंतर का वर्णन करता है।

छद्मनामीकरण

छद्मनामकरण एक प्रतिवर्ती डी-पहचान प्रक्रिया है जहां व्यक्तिगत पहचानकर्ताओं को छद्मनामों से बदल दिया जाता है। यह मूल डेटा और परिवर्तित डेटा के बीच मैपिंग बनाए रखता है, मैपिंग तालिका को अलग से संग्रहीत किया जाता है।

छद्मनामकरण का नकारात्मक पक्ष यह है कि इसे उलटा किया जा सकता है। अतिरिक्त जानकारी के साथ, दुर्भावनापूर्ण अभिनेता इसे वापस उस व्यक्ति तक पहुंचा सकते हैं। जीडीपीआर के नियमों के तहत, छद्मनाम वाले डेटा को अज्ञात डेटा नहीं माना जाता है। यह डेटा सुरक्षा नियमों के अधीन रहता है।

डेटा मास्किंग

संवेदनशील जानकारी की सुरक्षा के लिए डेटा मास्किंग विधि उनके डेटा का संरचनात्मक रूप से समान लेकिन नकली संस्करण बनाती है। यह तकनीक सामान्य उपयोग के लिए समान प्रारूप रखते हुए, वास्तविक डेटा को परिवर्तित वर्णों से बदल देती है। सिद्धांत रूप में, यह डेटासेट की परिचालन कार्यक्षमता को बनाए रखने में मदद करता है।

अभ्यास में, डेटा छिपाना अक्सर कम कर देता है डेटा उपयोगिता. यह संरक्षित करने में विफल हो सकता है मूल डेटाका वितरण या विशेषताएँ, इसे विश्लेषण के लिए कम उपयोगी बनाती हैं। एक और चुनौती यह तय करना है कि क्या छिपाया जाए। यदि गलत तरीके से किया जाता है, तो छिपा हुआ डेटा अभी भी पुनः पहचाना जा सकता है।

सामान्यीकरण (एकत्रीकरण)

सामान्यीकरण डेटा को कम विस्तृत बनाकर अज्ञात बना देता है। यह समान डेटा को एक साथ समूहित करता है और इसकी गुणवत्ता को कम कर देता है, जिससे डेटा के अलग-अलग हिस्सों को अलग-अलग बताना कठिन हो जाता है। इस पद्धति में अक्सर व्यक्तिगत डेटा बिंदुओं की सुरक्षा के लिए औसत या कुलीकरण जैसी डेटा संक्षेपण विधियां शामिल होती हैं।

अति-सामान्यीकरण डेटा को लगभग बेकार बना सकता है, जबकि कम-सामान्यीकरण पर्याप्त गोपनीयता प्रदान नहीं कर सकता है। अवशिष्ट प्रकटीकरण का भी जोखिम है, क्योंकि अन्य डेटा के साथ संयुक्त होने पर एकत्रित डेटासेट अभी भी पर्याप्त विवरण डी-आइडेंटिफिकेशन प्रदान कर सकते हैं। डाटा के स्रोत.

विघटन

पर्टर्बेशन मानों को पूर्णांकित करके और यादृच्छिक शोर जोड़कर मूल डेटासेट को संशोधित करता है। समग्र डेटा पैटर्न को बनाए रखते हुए डेटा बिंदुओं को उनकी मूल स्थिति में बाधित करते हुए सूक्ष्मता से बदल दिया जाता है।

गड़बड़ी का नकारात्मक पक्ष यह है कि डेटा पूरी तरह से अज्ञात नहीं है। यदि परिवर्तन पर्याप्त नहीं हैं, तो जोखिम है कि मूल विशेषताओं को फिर से पहचाना जा सकता है।

डेटा स्वैपिंग

स्वैपिंग एक ऐसी तकनीक है जहां डेटासेट में विशेषता मानों को पुनर्व्यवस्थित किया जाता है। इस विधि को लागू करना विशेष रूप से आसान है। अंतिम डेटासेट मूल रिकॉर्ड से मेल नहीं खाते हैं और सीधे उनके मूल स्रोतों तक नहीं पहुंच पाते हैं।

हालाँकि, परोक्ष रूप से, डेटासेट प्रतिवर्ती रहते हैं। अदला-बदली किया गया डेटा सीमित माध्यमिक स्रोतों के साथ भी प्रकटीकरण के प्रति संवेदनशील है। इसके अलावा, कुछ स्विच किए गए डेटा की अर्थ संबंधी अखंडता को बनाए रखना कठिन है। उदाहरण के लिए, डेटाबेस में नाम बदलते समय, सिस्टम पुरुष और महिला नामों के बीच अंतर करने में विफल हो सकता है।

tokenization

टोकनाइजेशन संवेदनशील डेटा तत्वों को टोकन से बदल देता है - शोषण योग्य मूल्यों के बिना गैर-संवेदनशील समकक्ष। टोकनयुक्त जानकारी आमतौर पर संख्याओं और वर्णों की एक यादृच्छिक स्ट्रिंग होती है। इस तकनीक का उपयोग अक्सर वित्तीय जानकारी को उसके कार्यात्मक गुणों को बनाए रखते हुए सुरक्षित रखने के लिए किया जाता है।

कुछ सॉफ़्टवेयर टोकन वॉल्ट को प्रबंधित करना और स्केल करना कठिन बना देते हैं। यह प्रणाली एक सुरक्षा जोखिम भी प्रस्तुत करती है: यदि कोई हमलावर एन्क्रिप्शन वॉल्ट के माध्यम से प्रवेश करता है तो संवेदनशील डेटा खतरे में पड़ सकता है।

यादृच्छिकीकरण

रैंडमाइजेशन यादृच्छिक और नकली डेटा के साथ मूल्यों को बदल देता है। यह एक सीधा दृष्टिकोण है जो व्यक्तिगत डेटा प्रविष्टियों की गोपनीयता बनाए रखने में मदद करता है।

यदि आप सटीक सांख्यिकीय वितरण बनाए रखना चाहते हैं तो यह तकनीक काम नहीं करती है। यह भू-स्थानिक या अस्थायी डेटा जैसे जटिल डेटासेट के लिए उपयोग किए जाने वाले डेटा से समझौता करने की गारंटी देता है। अपर्याप्त या अनुचित तरीके से लागू रैंडमाइजेशन विधियां गोपनीयता सुरक्षा सुनिश्चित नहीं कर सकती हैं।

डेटा संशोधन

डेटा रिडक्शन डेटासेट से जानकारी को पूरी तरह से हटाने की प्रक्रिया है: टेक्स्ट और छवियों को ब्लैक आउट करना, खाली करना या मिटाना। यह संवेदनशील तक पहुंच को रोकता है उत्पादन डेटा और यह कानूनी और आधिकारिक दस्तावेजों में एक आम प्रथा है। यह उतना ही स्पष्ट है कि यह डेटा को सटीक सांख्यिकीय विश्लेषण, मॉडल सीखने और नैदानिक अनुसंधान के लिए अनुपयुक्त बनाता है।

जैसा कि स्पष्ट है, इन तकनीकों में खामियां हैं जो कमियां छोड़ती हैं जिनका दुर्भावनापूर्ण अभिनेता दुरुपयोग कर सकते हैं। वे अक्सर डेटासेट से आवश्यक तत्व हटा देते हैं, जिससे उनकी उपयोगिता सीमित हो जाती है। अंतिम पीढ़ी की तकनीकों के मामले में ऐसा नहीं है।

अगली पीढ़ी के गुमनामीकरण उपकरण

आधुनिक गुमनामीकरण सॉफ़्टवेयर पुन: पहचान के जोखिम को नकारने के लिए परिष्कृत तकनीकों का उपयोग करता है। वे डेटा की संरचनात्मक गुणवत्ता को बनाए रखते हुए सभी गोपनीयता नियमों का अनुपालन करने के तरीके प्रदान करते हैं।

सिंथेटिक डेटा जनरेशन

सिंथेटिक डेटा जेनरेशन डेटा उपयोगिता को बनाए रखते हुए डेटा को गुमनाम करने के लिए एक बेहतर दृष्टिकोण प्रदान करता है। यह तकनीक नए डेटासेट बनाने के लिए एल्गोरिदम का उपयोग करती है जो वास्तविक डेटा की संरचना और गुणों को प्रतिबिंबित करते हैं।

सिंथेटिक डेटा पीआईआई और पीएचआई को नकली डेटा से बदल देता है जिसे व्यक्तियों तक नहीं खोजा जा सकता है। यह जीडीपीआर और एचआईपीएए जैसे डेटा गोपनीयता कानूनों का अनुपालन सुनिश्चित करता है। सिंथेटिक डेटा जेनरेशन टूल को अपनाकर, संगठन डेटा गोपनीयता सुनिश्चित करते हैं, डेटा उल्लंघनों के जोखिम को कम करते हैं और डेटा-संचालित अनुप्रयोगों के विकास में तेजी लाते हैं।

होमोमोर्फिक एन्क्रिप्शन

होमोमोर्फिक एन्क्रिप्शन ("समान संरचना" के रूप में अनुवादित) डेटा को रूपांतरित करता है सिफरटेक्स्ट में. एन्क्रिप्टेड डेटासेट मूल डेटा के समान संरचना बनाए रखते हैं, जिसके परिणामस्वरूप परीक्षण के लिए उत्कृष्ट सटीकता होती है।

यह विधि जटिल गणनाओं को सीधे निष्पादित करने की अनुमति देती है एन्क्रिप्टेड डेटा पहले इसे डिक्रिप्ट करने की आवश्यकता के बिना। संगठन सार्वजनिक क्लाउड में एन्क्रिप्टेड फ़ाइलों को सुरक्षित रूप से संग्रहीत कर सकते हैं और सुरक्षा से समझौता किए बिना डेटा प्रोसेसिंग को तीसरे पक्ष को आउटसोर्स कर सकते हैं। यह डेटा भी अनुपालन योग्य है, क्योंकि गोपनीयता नियम एन्क्रिप्टेड जानकारी पर लागू नहीं होते हैं।

हालाँकि, जटिल एल्गोरिदम को सही कार्यान्वयन के लिए विशेषज्ञता की आवश्यकता होती है। इसके अलावा, होमोमोर्फिक एन्क्रिप्शन अनएन्क्रिप्टेड डेटा पर संचालन की तुलना में धीमा है। यह DevOps और गुणवत्ता आश्वासन (QA) टीमों के लिए इष्टतम समाधान नहीं हो सकता है, जिन्हें परीक्षण के लिए डेटा तक त्वरित पहुंच की आवश्यकता होती है।

सुरक्षित मल्टीपार्टी संगणना

सिक्योर मल्टीपार्टी कंप्यूटेशन (एसएमपीसी) कई सदस्यों के संयुक्त प्रयास से डेटासेट तैयार करने की एक क्रिप्टोग्राफ़िक विधि है। प्रत्येक पक्ष अपने इनपुट को एन्क्रिप्ट करता है, गणना करता है, और संसाधित डेटा प्राप्त करता है। इस तरह, प्रत्येक सदस्य को अपना डेटा गुप्त रखते हुए आवश्यक परिणाम मिलता है।

इस विधि के लिए उत्पादित डेटासेट को डिक्रिप्ट करने के लिए कई पक्षों की आवश्यकता होती है, जो इसे अतिरिक्त गोपनीय बनाता है। हालाँकि, एसएमपीसी को परिणाम उत्पन्न करने के लिए महत्वपूर्ण समय की आवश्यकता होती है।

| पिछली पीढ़ी की डेटा अनामीकरण तकनीकें | अगली पीढ़ी के गुमनामीकरण उपकरण | ||||

|---|---|---|---|---|---|

| छद्मनामीकरण | एक अलग मैपिंग तालिका बनाए रखते हुए व्यक्तिगत पहचानकर्ताओं को छद्म नामों से बदल देता है। | - एचआर डेटा प्रबंधन - ग्राहक सहायता इंटरैक्शन - अनुसंधान सर्वेक्षण | सिंथेटिक डेटा जनरेशन | नए डेटासेट बनाने के लिए एक एल्गोरिदम का उपयोग करता है जो गोपनीयता और अनुपालन सुनिश्चित करते हुए वास्तविक डेटा की संरचना को प्रतिबिंबित करता है। | - डेटा-संचालित अनुप्रयोग विकास - नैदानिक अनुसंधान - उन्नत मॉडलिंग - ग्राहक विपणन |

| डेटा मास्किंग | समान प्रारूप रखते हुए वास्तविक डेटा को नकली अक्षरों से बदल देता है। | - वित्तीय रिपोर्टिंग - उपयोगकर्ता प्रशिक्षण वातावरण | होमोमोर्फिक एन्क्रिप्शन | मूल संरचना को बरकरार रखते हुए डेटा को सिफरटेक्स्ट में परिवर्तित करता है, जिससे डिक्रिप्शन के बिना एन्क्रिप्टेड डेटा पर गणना की अनुमति मिलती है। | - सुरक्षित डेटा प्रोसेसिंग - डेटा गणना आउटसोर्सिंग - उन्नत डेटा विश्लेषण |

| सामान्यीकरण (एकत्रीकरण) | समान डेटा को समूहीकृत करके डेटा विवरण को कम करता है। | - जनसांख्यिकीय अध्ययन - बाजार अध्ययन | सुरक्षित मल्टीपार्टी संगणना | क्रिप्टोग्राफ़िक विधि जहां कई पार्टियां अपने इनपुट को एन्क्रिप्ट करती हैं, गणना करती हैं और संयुक्त परिणाम प्राप्त करती हैं। | - सहयोगात्मक डेटा विश्लेषण - गोपनीय डेटा पूलिंग |

| विघटन | मानों को पूर्णांकित करके और यादृच्छिक शोर जोड़कर डेटासेट को संशोधित करता है। | - आर्थिक डेटा विश्लेषण - यातायात पैटर्न अनुसंधान - बिक्री डेटा विश्लेषण | |||

| डेटा स्वैपिंग | प्रत्यक्ष ट्रैसेबिलिटी को रोकने के लिए डेटासेट विशेषता मानों को पुनर्व्यवस्थित करता है। | - परिवहन अध्ययन - शैक्षिक डेटा विश्लेषण | |||

| tokenization | संवेदनशील डेटा को गैर-संवेदनशील टोकन से प्रतिस्थापित करता है। | - भुगतान प्रक्रिया - ग्राहक संबंध अनुसंधान | |||

| यादृच्छिकीकरण | मान बदलने के लिए यादृच्छिक या नकली डेटा जोड़ता है। | - भू-स्थानिक डेटा विश्लेषण - व्यवहार अध्ययन | |||

| डेटा संशोधन | डेटासेट से जानकारी हटाता है, | - कानूनी दस्तावेज़ प्रसंस्करण - रिकॉर्ड प्रबंधन | |||

तालिका 1. पिछली और अगली पीढ़ी की गुमनामीकरण तकनीकों के बीच तुलना

डेटा अज्ञातीकरण के लिए एक नए दृष्टिकोण के रूप में स्मार्ट डेटा डी-आइडेंटिफिकेशन

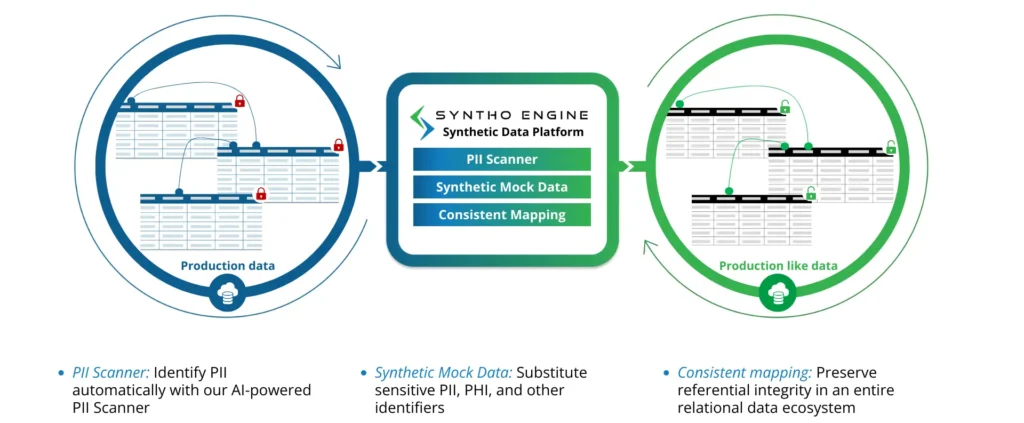

स्मार्ट डी-आइडेंटिफिकेशन एआई-जनरेटेड का उपयोग करके डेटा को अज्ञात करता है सिंथेटिक मॉक डेटा. सुविधाओं वाले प्लेटफ़ॉर्म निम्नलिखित तरीकों से संवेदनशील जानकारी को सुसंगत, बिना पहचाने जाने योग्य डेटा में बदल देते हैं:

- डी-आइडेंटिफिकेशन सॉफ्टवेयर मौजूदा डेटासेट का विश्लेषण करता है और पीआईआई और पीएचआई की पहचान करता है।

- संगठन चुन सकते हैं कि किस संवेदनशील डेटा को कृत्रिम जानकारी से बदला जाए।

- उपकरण अनुरूप डेटा के साथ नए डेटासेट तैयार करता है।

यह तकनीक तब उपयोगी होती है जब संगठनों को मूल्यवान डेटा को सुरक्षित रूप से सहयोग और आदान-प्रदान करने की आवश्यकता होती है। यह तब भी उपयोगी है जब डेटा को कई में अनुरूप बनाने की आवश्यकता होती है संबंधपरक डेटाबेस.

स्मार्ट डी-आइडेंटिफिकेशन लगातार मैपिंग के माध्यम से डेटा के भीतर संबंधों को बरकरार रखता है। कंपनियां गहन व्यावसायिक विश्लेषण, मशीन लर्निंग प्रशिक्षण और नैदानिक परीक्षणों के लिए उत्पन्न डेटा का उपयोग कर सकती हैं।

इतनी सारी विधियों के साथ, आपको यह निर्धारित करने का एक तरीका चाहिए कि अज्ञातीकरण उपकरण आपके लिए सही है या नहीं।

सही डेटा अनामीकरण उपकरण कैसे चुनें

- परिचालन मापनीयता. ऐसा उपकरण चुनें जो आपकी परिचालन संबंधी मांगों के अनुसार ऊपर और नीचे स्केलिंग करने में सक्षम हो। बढ़े हुए कार्यभार के तहत परिचालन दक्षता का परीक्षण करने के लिए समय निकालें।

- एकता। डेटा अनामीकरण उपकरण को आपके मौजूदा सिस्टम और विश्लेषणात्मक सॉफ़्टवेयर के साथ-साथ निरंतर एकीकरण और निरंतर तैनाती (सीआई/सीडी) पाइपलाइन के साथ सुचारू रूप से एकीकृत होना चाहिए। निर्बाध संचालन के लिए आपके डेटा भंडारण, एन्क्रिप्शन और प्रोसेसिंग प्लेटफ़ॉर्म के साथ संगतता महत्वपूर्ण है।

- लगातार डेटा मैपिंग. सुनिश्चित करें कि अज्ञात डेटा संरक्षकों में अखंडता और सांख्यिकीय सटीकता है जो आपकी आवश्यकताओं के लिए उपयुक्त हैं। पिछली पीढ़ी की गुमनामीकरण तकनीकें डेटासेट से मूल्यवान तत्वों को मिटा देती हैं. हालाँकि, आधुनिक उपकरण संदर्भात्मक अखंडता बनाए रखते हैं, जिससे डेटा उन्नत उपयोग के मामलों के लिए पर्याप्त सटीक हो जाता है।

- सुरक्षा तंत्र. उन उपकरणों को प्राथमिकता दें जो वास्तविक डेटासेट और अज्ञात परिणामों को आंतरिक और बाहरी खतरों से बचाते हैं। सॉफ़्टवेयर को एक सुरक्षित ग्राहक बुनियादी ढांचे, भूमिका-आधारित पहुंच नियंत्रण और दो-कारक प्रमाणीकरण एपीआई में तैनात किया जाना चाहिए।

- अनुरूप बुनियादी ढाँचा। सुनिश्चित करें कि टूल डेटासेट को सुरक्षित भंडारण में संग्रहीत करता है जो जीडीपीआर, एचआईपीएए और सीसीपीए नियमों का अनुपालन करता है। इसके अलावा, इसे अप्रत्याशित त्रुटियों के कारण डाउनटाइम की संभावना से बचने के लिए डेटा बैकअप और रिकवरी टूल का समर्थन करना चाहिए।

- भुगतान मॉडल. यह समझने के लिए कि उपकरण आपके बजट के अनुरूप है या नहीं, तत्काल और दीर्घकालिक लागतों पर विचार करें। कुछ उपकरण बड़े उद्यमों और मध्यम आकार के व्यवसायों के लिए डिज़ाइन किए गए हैं, जबकि अन्य में लचीले मॉडल और उपयोग-आधारित योजनाएं हैं।

- तकनीकी समर्थन। ग्राहक और तकनीकी सहायता की गुणवत्ता और उपलब्धता का मूल्यांकन करें। एक प्रदाता आपको डेटा अज्ञातीकरण टूल को एकीकृत करने, कर्मचारियों को प्रशिक्षित करने और तकनीकी समस्याओं का समाधान करने में मदद कर सकता है।

7 सर्वोत्तम डेटा अज्ञातीकरण उपकरण

अब जब आप जान गए हैं कि क्या देखना है, तो आइए देखें कि हमारे अनुसार सबसे विश्वसनीय उपकरण क्या हैं संवेदनशील जानकारी छिपाएँ.

1. सिंथो

सिंथो सिंथेटिक डेटा जेनरेशन सॉफ़्टवेयर द्वारा संचालित है जो स्मार्ट डी-आइडेंटिफिकेशन के अवसर प्रदान करता है. प्लेटफ़ॉर्म का नियम-आधारित डेटा निर्माण बहुमुखी प्रतिभा लाता है, जो संगठनों को उनकी आवश्यकताओं के अनुसार डेटा तैयार करने में सक्षम बनाता है।

एक AI-संचालित स्कैनर डेटासेट, सिस्टम और प्लेटफ़ॉर्म पर सभी PII और PHI की पहचान करता है। संगठन यह चुन सकते हैं कि नियामक मानकों का अनुपालन करने के लिए कौन सा डेटा हटाया जाए या नकली बनाया जाए। इस बीच, सबसेटिंग सुविधा परीक्षण के लिए छोटे डेटासेट बनाने में मदद करती है, जिससे भंडारण और प्रसंस्करण संसाधनों पर बोझ कम होता है।

यह प्लेटफ़ॉर्म स्वास्थ्य सेवा, आपूर्ति श्रृंखला प्रबंधन और वित्त सहित विभिन्न क्षेत्रों में उपयोगी है। संगठन गैर-उत्पादन बनाने और कस्टम परीक्षण परिदृश्य विकसित करने के लिए सिंथो प्लेटफ़ॉर्म का उपयोग करते हैं।

आप सिंथो की क्षमताओं के बारे में अधिक जान सकते हैं एक डेमो शेड्यूलिंग.

2. K2व्यू

3. ब्रॉडकॉम

4. अधिकतर ए.आई

5. एआरएक्स

6. भूलने की बीमारी

7. टॉनिक.एआई

डेटा अज्ञातीकरण उपकरण मामलों का उपयोग करते हैं

वित्त, स्वास्थ्य सेवा, विज्ञापन और सार्वजनिक सेवा क्षेत्र की कंपनियाँ डेटा गोपनीयता कानूनों का अनुपालन करने के लिए अज्ञातीकरण टूल का उपयोग करती हैं। डी-आइडेंटिफाइड डेटासेट का उपयोग विभिन्न परिदृश्यों के लिए किया जाता है।

सॉफ्टवेयर विकास और परीक्षण

गुमनामीकरण उपकरण सॉफ्टवेयर इंजीनियरों, परीक्षकों और क्यूए पेशेवरों को पीआईआई को उजागर किए बिना यथार्थवादी डेटासेट के साथ काम करने में सक्षम बनाते हैं। उन्नत उपकरण टीमों को आवश्यक डेटा स्वयं प्रदान करने में मदद करते हैं जो अनुपालन समस्याओं के बिना वास्तविक दुनिया की परीक्षण स्थितियों की नकल करता है। इससे संगठनों को अपनी सॉफ़्टवेयर विकास दक्षता और सॉफ़्टवेयर गुणवत्ता में सुधार करने में मदद मिलती है।

वास्तविक मामले:

- सिंथो के सॉफ़्टवेयर ने अज्ञात परीक्षण डेटा बनाया जो वास्तविक डेटा के सांख्यिकीय मूल्यों को संरक्षित करता है, जिससे डेवलपर्स विभिन्न परिदृश्यों को अधिक गति से आज़माने में सक्षम होते हैं।

- Google का BigQuery वेयरहाउस एक डेटासेट अनामीकरण सुविधा प्रदान करता है गोपनीयता नियमों को तोड़े बिना संगठनों को आपूर्तिकर्ताओं के साथ डेटा साझा करने में मदद करना।

नैदानिक अनुसंधान

चिकित्सा शोधकर्ता, विशेष रूप से फार्मास्युटिकल उद्योग में, अपने अध्ययन के लिए गोपनीयता बनाए रखने के लिए डेटा को अज्ञात करते हैं। शोधकर्ता रोगी की गोपनीयता को जोखिम में डाले बिना चिकित्सा प्रगति में योगदान करते हुए रुझानों, रोगी जनसांख्यिकी और उपचार परिणामों का विश्लेषण कर सकते हैं।

वास्तविक मामले:

- इरास्मस मेडिकल सेंटर सिंथो के अज्ञात एआई-जेनरेशन टूल का उपयोग करता है चिकित्सा अनुसंधान के लिए उच्च गुणवत्ता वाले डेटासेट तैयार करना और साझा करना।

धोखाधड़ी रोकथाम

धोखाधड़ी की रोकथाम में, गुमनामी उपकरण लेनदेन संबंधी डेटा के सुरक्षित विश्लेषण, दुर्भावनापूर्ण पैटर्न की पहचान करने की अनुमति देते हैं। डी-आइडेंटिफिकेशन टूल धोखाधड़ी और जोखिम का पता लगाने में सुधार के लिए एआई सॉफ्टवेयर को वास्तविक डेटा पर प्रशिक्षित करने की भी अनुमति देते हैं।

वास्तविक मामले:

- ब्राइटेरियन को मास्टरकार्ड के अज्ञात लेनदेन डेटा पर प्रशिक्षित किया गया अपने एआई मॉडल को समृद्ध करने के लिए, झूठी सकारात्मकता को कम करते हुए धोखाधड़ी का पता लगाने की दर में सुधार करना।

ग्राहक विपणन

डेटा अनामीकरण तकनीक ग्राहकों की प्राथमिकताओं का आकलन करने में मदद करती है। लक्षित विपणन रणनीतियों को परिष्कृत करने और उपयोगकर्ता अनुभव को वैयक्तिकृत करने के लिए संगठन अपने व्यावसायिक भागीदारों के साथ डी-आइडेंटिफाइड व्यवहार डेटासेट साझा करते हैं।

वास्तविक मामले:

- सिंथो के डेटा अनामीकरण प्लेटफ़ॉर्म ने सिंथेटिक डेटा का उपयोग करके ग्राहक मंथन की सटीक भविष्यवाणी की 56,000 कॉलम वाले 128 से अधिक ग्राहकों के डेटासेट से उत्पन्न।

सार्वजनिक डेटा प्रकाशन

एजेंसियां और सरकारी निकाय विभिन्न सार्वजनिक पहलों के लिए सार्वजनिक जानकारी को पारदर्शी रूप से साझा करने और संसाधित करने के लिए डेटा अज्ञातीकरण का उपयोग करते हैं। इनमें सामाजिक नेटवर्क और आपराधिक रिकॉर्ड के डेटा के आधार पर अपराध की भविष्यवाणियां, जनसांख्यिकी और सार्वजनिक परिवहन मार्गों के आधार पर शहरी नियोजन, या रोग पैटर्न के आधार पर क्षेत्रों में स्वास्थ्य देखभाल की आवश्यकताएं शामिल हैं।

वास्तविक मामले:

- इंडियाना यूनिवर्सिटी ने लगभग 10,000 पुलिस अधिकारियों के अज्ञात स्मार्टफोन डेटा का उपयोग किया सामाजिक-आर्थिक कारकों के आधार पर पड़ोस की गश्ती विसंगतियों को उजागर करने के लिए 21 अमेरिकी शहरों में।

ये केवल कुछ उदाहरण हैं जिन्हें हम चुनते हैं। गुमनामीकरण सॉफ्टवेयर उपलब्ध डेटा का अधिकतम लाभ उठाने के साधन के रूप में सभी उद्योगों में इसका उपयोग किया जाता है।

सर्वोत्तम डेटा अनामीकरण उपकरण चुनें

सभी कंपनियां उपयोग करती हैं डेटाबेस अनामीकरण सॉफ्टवेयर गोपनीयता नियमों का अनुपालन करना। जब व्यक्तिगत जानकारी छीन ली जाती है, तो डेटासेट का उपयोग जुर्माना या नौकरशाही प्रक्रियाओं के जोखिम के बिना किया जा सकता है और साझा किया जा सकता है।

डेटा स्वैपिंग, मास्किंग और रिडक्शन जैसी पुरानी गुमनामी विधियां पर्याप्त सुरक्षित नहीं हैं। डेटा डी-आइडेंटिफिकेशन एक संभावना बनी रहती है, जो इसे गैर-अनुपालनकारी या जोखिम भरा बनाती है। इसके अलावा, अतीत-जीन अनामीकरण सॉफ्टवेयर अक्सर डेटा की गुणवत्ता ख़राब हो जाती है, विशेषकर में बड़े डेटासेट. उन्नत विश्लेषण के लिए संगठन ऐसे डेटा पर भरोसा नहीं कर सकते।

आपको इसका विकल्प चुनना चाहिए सर्वोत्तम डेटा गुमनामीकरण सॉफ़्टवेयर। कई व्यवसाय अपनी शीर्ष-ग्रेड पीआईआई पहचान, मास्किंग और सिंथेटिक डेटा उत्पादन क्षमताओं के लिए सिंथो प्लेटफ़ॉर्म चुनते हैं।

क्या आप और अधिक जानने में रुचि रखते हैं? बेझिझक हमारे उत्पाद दस्तावेज़ देखें या प्रदर्शन के लिए हमसे संपर्क करें.

लेखक के बारे में

व्यापार विकास प्रबंधक

उलियाना क्रेंस्कासिंथो में बिजनेस डेवलपमेंट एक्जीक्यूटिव, सॉफ्टवेयर डेवलपमेंट और SaaS उद्योग में अंतरराष्ट्रीय अनुभव के साथ, वीयू एम्स्टर्डम से डिजिटल बिजनेस और इनोवेशन में मास्टर डिग्री प्राप्त की है।

पिछले पांच वर्षों में, उलियाना ने एआई क्षमताओं की खोज करने और एआई परियोजना कार्यान्वयन के लिए रणनीतिक व्यापार परामर्श प्रदान करने के लिए दृढ़ प्रतिबद्धता प्रदर्शित की है।

अपनी सिंथेटिक डेटा गाइड अभी सेव करें!

- सिंथेटिक डेटा क्या है?

- संगठन इसका उपयोग क्यों करते हैं?

- मूल्य वर्धित सिंथेटिक डेटा क्लाइंट मामले

- प्रारंभ कैसे करें