Parhaat tietojen anonymisointityökalut yksityisyyden suojan noudattamiseen

Organisaatiot käyttävät tietojen anonymisointityökaluja poistaakseen henkilökohtaisesti tunnistettavat tiedot tietojoukostaan. Säännösten noudattamatta jättäminen voi johtaa valtaviin sakkoihin sääntelyelimiltä ja tietojen rikkomukset. Ilman anonymisoivat tiedot, et voi hyödyntää tai jakaa tietojoukkoja täysillä.

Paljon anonymisointityökalut ei voi taata täydellistä noudattamista. Menneen sukupolven menetelmät voivat jättää henkilökohtaiset tiedot alttiiksi haitallisten toimijoiden tunnistamiselle. Jonkin verran tilastolliset anonymisointimenetelmät heikentää tietojoukon laatua pisteeseen, jolloin se ei ole luotettava data-analytiikka.

Me Syntho tutustuttaa sinut anonymisointimenetelmiin ja tärkeimpiin eroihin menneen sukupolven ja seuraavan sukupolven työkalujen välillä. Kerromme sinulle parhaista tietojen anonymisointityökaluista ja ehdotamme tärkeimpiä seikkoja niiden valinnassa.

Sisällysluettelo

- Mikä on synteettinen data

- Kuinka se toimii

- Miksi organisaatiot käyttävät sitä

- Näin pääset alkuun

Mitä ovat tietojen anonymisointityökalut?

Tietojen anonymisointi on tekniikka, jolla poistetaan tai muutetaan luottamuksellisia tietoja tietojoukoista. Organisaatiot eivät voi vapaasti käyttää, jakaa ja hyödyntää saatavilla olevia tietoja, jotka voidaan suoraan tai epäsuorasti jäljittää yksilöihin.

- Yleinen tietosuojadirektiivi (GDPR). EU:n lainsäädäntö suojaa henkilötietojen yksityisyyttä, velvoittaa antamaan suostumuksen tietojen käsittelyyn ja myöntämällä henkilöille pääsyoikeudet tietoihin. Yhdistyneessä kuningaskunnassa on samanlainen laki nimeltä UK-GDPR.

- California Consumer Privacy Act (CCPA). Kalifornian tietosuojalaki keskittyy kuluttajan oikeuksiin tietojen jakaminen.

- Sairausvakuutuksen siirrettävyyttä ja vastuullisuutta koskeva laki (HIPAA). Yksityisyyden suoja vahvistetaan standardit potilaiden terveystietojen suojaamiseksi.

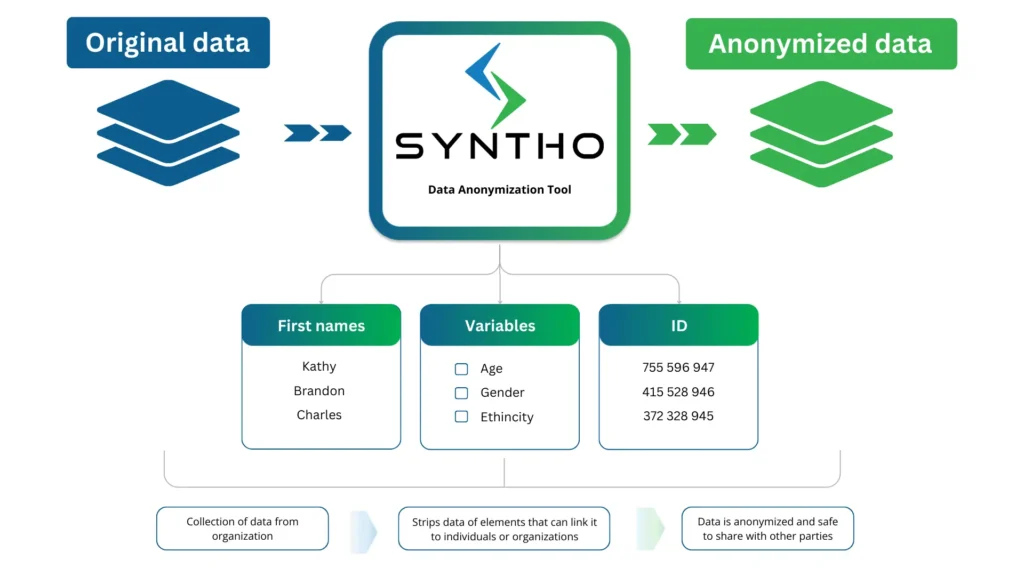

Miten tietojen anonymisointityökalut toimivat?

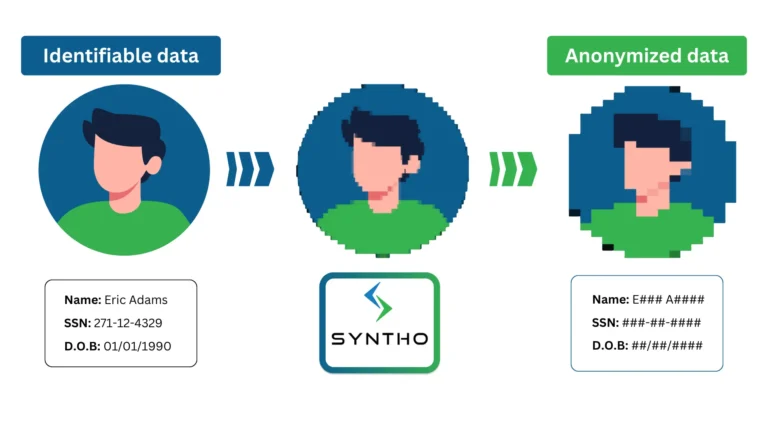

Tietojen anonymisointityökalut skannaavat arkaluonteisia tietoja ja korvaavat ne keinotekoisilla tiedoilla. Ohjelmisto löytää tällaiset tiedot taulukoista ja sarakkeista, tekstitiedostoista ja skannatuista asiakirjoista.

Tämä prosessi poistaa tiedoista elementtejä, jotka voivat linkittää ne henkilöihin tai organisaatioihin. Nämä työkalut peittävät muun muassa seuraavat tietotyypit:

- Henkilökohtaiset tunnistetiedot (PII): Nimet, tunnistenumerot, syntymäajat, laskutustiedot, puhelinnumerot ja sähköpostiosoitteet.

- Suojatut terveystiedot (PHI): Kattaa potilastiedot, sairausvakuutustiedot ja henkilökohtaiset terveystiedot.

- Taloustiedot: Luottokorttien numerot, pankkitilin tiedot, sijoitustiedot ja muut, jotka voidaan linkittää yrityskokonaisuuksiin.

Esimerkiksi terveydenhuoltoorganisaatiot anonymisoivat potilaiden osoitteet ja yhteystiedot varmistaakseen HIPAA-yhteensopivuuden syöpätutkimuksessa. Rahoitusyhtiö peitti tapahtumapäivät ja -paikat tietojoukossaan noudattaakseen GDPR-lakeja.

Vaikka käsite on sama, on olemassa useita erillisiä tekniikoita anonymisoivat tiedot.

Tietojen anonymisointitekniikat

Anonymisointi tapahtuu monin tavoin, eivätkä kaikki menetelmät ole yhtä luotettavia vaatimustenmukaisuuden ja hyödyllisyyden kannalta. Tässä osiossa kuvataan erilaisten menetelmien eroja.

Pseudonymisointi

Pseudonymisointi on palautuva henkilöllisyyden poistamisprosessi, jossa henkilötunnisteet korvataan pseudonyymeillä. Se ylläpitää kartoitusta alkuperäisen ja muutetun tiedon välillä, ja kartoitustaulukko tallennetaan erikseen.

Pseudonymisoinnin haittapuoli on, että se on palautuva. Lisätietojen avulla pahantahtoiset toimijat voivat jäljittää sen takaisin yksilöön. GDPR:n sääntöjen mukaan pseudonymisoitua dataa ei pidetä anonymisoituna datana. Se on edelleen tietosuojasäännösten alainen.

Tietojen peittäminen

Tietojen peittomenetelmä luo rakenteellisesti samanlaisen mutta väärennetyn version heidän tiedoistaan arkaluonteisten tietojen suojaamiseksi. Tämä tekniikka korvaa todelliset tiedot muokatuilla merkeillä ja säilyttää saman muodon normaalikäyttöä varten. Teoriassa tämä auttaa ylläpitämään tietojoukkojen toiminnallisuutta.

Käytännössä, tietojen peittäminen vähentää usein data-apuohjelma. Se voi epäonnistua säilyttämään alkuperäiset tiedotjakauman tai ominaisuuksien perusteella, mikä tekee siitä vähemmän hyödyllisen analysoinnissa. Toinen haaste on päättää, mitä peittää. Jos se tehdään väärin, peitetyt tiedot voidaan silti tunnistaa uudelleen.

Yleistäminen (aggregointi)

Yleistäminen anonymisoi tiedot tekemällä niistä vähemmän yksityiskohtaisia. Se ryhmittelee samankaltaiset tiedot yhteen ja heikentää sen laatua, mikä vaikeuttaa yksittäisten tietojen erottamista toisistaan. Tämä menetelmä sisältää usein tietojen yhteenvetomenetelmiä, kuten keskiarvon tai summauksen yksittäisten tietopisteiden suojaamiseksi.

Liiallinen yleistäminen voi tehdä tiedoista lähes hyödyttömiä, kun taas aliyleistäminen ei välttämättä tarjoa tarpeeksi yksityisyyttä. On myös olemassa jäännöstietojen paljastamisen vaara, koska kootut tietojoukot voivat silti tarjota riittävän yksityiskohtaisia henkilöllisyyden poistamista yhdistettyinä muihin tietolähteet.

häiriö

Häiriö muuttaa alkuperäisiä tietojoukkoja pyöristämällä arvoja ylöspäin ja lisäämällä satunnaista kohinaa. Datapisteitä muutetaan hienovaraisesti, mikä häiritsee niiden alkuperäistä tilaa säilyttäen samalla yleiset datamallit.

Häiriön haittapuoli on, että tiedot eivät ole täysin anonymisoituja. Jos muutokset eivät ole riittäviä, on olemassa riski, että alkuperäiset ominaisuudet voidaan tunnistaa uudelleen.

Tietojen vaihto

Vaihtaminen on tekniikka, jossa tietojoukon attribuuttien arvot järjestetään uudelleen. Tämä menetelmä on erityisen helppo toteuttaa. Lopulliset tietojoukot eivät vastaa alkuperäisiä tietueita, eivätkä ne ole suoraan jäljitettävissä niiden alkuperäisiin lähteisiin.

Epäsuorasti tietojoukot ovat kuitenkin palautuvia. Vaihdetut tiedot ovat alttiita paljastamiselle, vaikka toissijaisia lähteitä olisi rajoitetusti. Lisäksi joidenkin kytketyn tiedon semanttista eheyttä on vaikea ylläpitää. Kun esimerkiksi korvataan nimiä tietokannassa, järjestelmä ei ehkä pysty erottamaan miesten ja naisten nimiä.

tokenization

Tokenointi korvaa arkaluontoiset tietoelementit tokeneilla – ei-arkaluonteisilla vastineilla ilman hyödynnettäviä arvoja. Tokenoitu tieto on yleensä satunnainen numero- ja merkkijono. Tätä tekniikkaa käytetään usein turvaamaan taloudelliset tiedot säilyttäen samalla sen toiminnalliset ominaisuudet.

Jotkut ohjelmistot vaikeuttavat merkkivarastojen hallintaa ja skaalaamista. Tämä järjestelmä sisältää myös turvallisuusriskin: arkaluonteiset tiedot voivat olla vaarassa, jos hyökkääjä pääsee salausholvin läpi.

satunnaistamista

Satunnaistaminen muuttaa arvoja satunnais- ja valedatan avulla. Se on suoraviivainen lähestymistapa, joka auttaa säilyttämään yksittäisten tietojen luottamuksellisuuden.

Tämä tekniikka ei toimi, jos haluat säilyttää tarkan tilastollisen jakauman. Se vaarantaa taatusti monimutkaisten tietojoukkojen, kuten geospatiaalisen tai ajallisen tiedon, käyttämisen. Puutteelliset tai väärin käytetyt satunnaistusmenetelmät eivät myöskään voi taata yksityisyyden suojaa.

Tietojen muokkaus

Tietojen poistaminen on prosessi, jossa tiedot poistetaan kokonaan tietojoukoista: pimennys, tyhjennys tai tekstin ja kuvien poistaminen. Tämä estää pääsyn herkkiin tuotantotiedot ja se on yleinen käytäntö oikeudellisissa ja virallisissa asiakirjoissa. On aivan yhtä selvää, että se tekee tiedoista sopimattomia tarkkaan tilastolliseen analytiikkaan, mallioppimiseen ja kliiniseen tutkimukseen.

Kuten on selvää, näissä tekniikoissa on puutteita, jotka jättävät porsaanreikiä, joita pahantahtoiset toimijat voivat käyttää väärin. Ne poistavat usein oleellisia elementtejä tietojoukoista, mikä rajoittaa niiden käytettävyyttä. Näin ei ole viimeisen sukupolven tekniikoiden kohdalla.

Seuraavan sukupolven anonymisointityökalut

Nykyaikainen anonymisointiohjelmisto käyttää kehittyneitä tekniikoita uudelleentunnistumisen riskin poistamiseksi. Ne tarjoavat tapoja noudattaa kaikkia tietosuojamääräyksiä säilyttäen samalla tietojen rakenteellisen laadun.

Synteettinen tiedon tuottaminen

Synteettinen tiedon luominen tarjoaa älykkäämmän lähestymistavan tietojen anonymisoimiseen säilyttäen samalla tietojen hyödyllisyyden. Tämä tekniikka käyttää algoritmeja luodakseen uusia tietojoukkoja, jotka heijastavat todellisen tiedon rakennetta ja ominaisuuksia.

Synteettiset tiedot korvaavat PII- ja PHI-tiedot valetiedoilla, joita ei voida jäljittää yksilöihin. Tämä varmistaa tietosuojalakien, kuten GDPR:n ja HIPAA:n, noudattamisen. Ottamalla käyttöön synteettisiä tiedontuotantotyökaluja organisaatiot varmistavat tietosuojan, vähentävät tietomurtojen riskejä ja nopeuttavat tietopohjaisten sovellusten kehitystä.

Homomorfinen salaus

Homomorfinen salaus (käännettynä "sama rakenne") muuntaa tietoja salatekstiksi. Salatut tietojoukot säilyttävät saman rakenteen kuin alkuperäiset tiedot, mikä johtaa erinomaiseen testaustarkkuuteen.

Tämä menetelmä mahdollistaa monimutkaisten laskelmien suorittamisen suoraan salattua dataa ilman, että sitä tarvitsee ensin purkaa. Organisaatiot voivat tallentaa salattuja tiedostoja turvallisesti julkiseen pilveen ja ulkoistaa tietojenkäsittelyn kolmansille osapuolille turvallisuudesta tinkimättä. Nämä tiedot ovat myös yhteensopivia, koska tietosuojasäännöt eivät koske salattuja tietoja.

Monimutkaiset algoritmit vaativat kuitenkin asiantuntemusta oikeaan toteutukseen. Lisäksi homomorfinen salaus on hitaampaa kuin salaamattoman datan operaatiot. Se ei ehkä ole optimaalinen ratkaisu DevOps- ja Quality Assurance (QA) -tiimeille, jotka tarvitsevat nopean pääsyn dataan testausta varten.

Suojattu monipuoluelaskenta

Secure multiparty computing (SMPC) on salausmenetelmä, jolla luodaan tietojoukkoja useiden jäsenten yhteisellä ponnistelulla. Kukin osapuoli salaa syötteensä, suorittaa laskelmia ja saa käsitellyt tiedot. Näin jokainen jäsen saa tarvitsemansa tuloksen ja pitää omat tietonsa salassa.

Tämä menetelmä vaatii useita osapuolia purkamaan tuotettujen tietojoukkojen salauksen, mikä tekee siitä erityisen luottamuksellisen. SMPC vaatii kuitenkin paljon aikaa tulosten luomiseen.

| Edellisen sukupolven tietojen anonymisointitekniikat | Seuraavan sukupolven anonymisointityökalut | ||||

|---|---|---|---|---|---|

| Pseudonymisointi | Korvaa henkilökohtaiset tunnisteet pseudonyymeillä säilyttäen samalla erillisen kartoitustaulukon. | - HR-tiedonhallinta - Asiakastuen vuorovaikutus - Tutkimuskyselyt | Synteettinen tiedon tuottaminen | Luo algoritmin avulla uusia tietojoukkoja, jotka heijastavat todellisen tiedon rakennetta varmistaen samalla yksityisyyden ja vaatimustenmukaisuuden. | - Datapohjainen sovelluskehitys - Kliininen tutkimus - Edistynyt mallinnus - Asiakasmarkkinointi |

| Tietojen peittäminen | Muuttaa todellista dataa väärennetyillä merkeillä säilyttäen saman muodon. | - Taloudellinen raportointi - Käyttäjien koulutusympäristöt | Homomorfinen salaus | Muuntaa tiedot salatekstiksi säilyttäen samalla alkuperäisen rakenteen, mikä mahdollistaa salattujen tietojen laskemisen ilman salauksen purkamista. | - Turvallinen tietojenkäsittely - Tietojen laskennan ulkoistaminen - Kehittynyt tietojen analysointi |

| Yleistäminen (aggregointi) | Vähentää tietojen yksityiskohtia ja ryhmittelee samanlaisia tietoja. | - Väestötutkimukset - Markkinatutkimukset | Suojattu monipuoluelaskenta | Salausmenetelmä, jossa useat osapuolet salaavat syötteensä, suorittavat laskelmia ja saavuttavat yhteisiä tuloksia. | - Tietojen yhteisanalyysi - Luottamuksellisen tiedon yhdistäminen |

| häiriö | Muokkaa tietojoukkoja pyöristämällä arvoja ja lisäämällä satunnaista kohinaa. | - Taloudellisten tietojen analyysi - Liikennekuviotutkimus - Myyntitietojen analysointi | |||

| Tietojen vaihto | Järjestää tietojoukon attribuuttien arvot uudelleen suoran jäljitettävyyden estämiseksi. | - Liikennetutkimukset - Koulutustietojen analyysi | |||

| tokenization | Korvaa arkaluonteiset tiedot ei-arkaluonteisilla tunnuksilla. | - Maksunkäsittely - Asiakassuhdetutkimus | |||

| satunnaistamista | Lisää satunnaisia tai valetietoja muuttaakseen arvoja. | - Geospatiaalisen tiedon analyysi - Käyttäytymistutkimukset | |||

| Tietojen muokkaus | Poistaa tiedot tietojoukoista, | - Lakiasiakirjojen käsittely - Tietueiden hallinta | |||

Taulukko 1. Edellisen ja seuraavan sukupolven anonymisointitekniikoiden vertailu

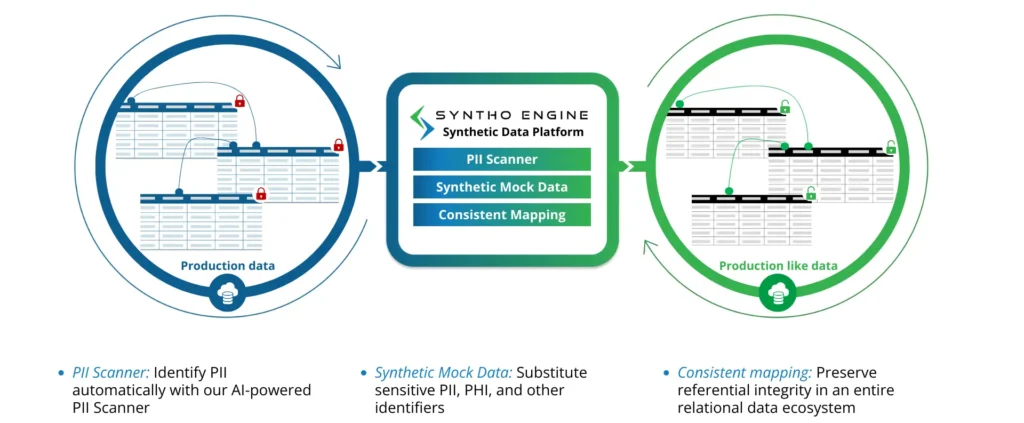

Älykäs tietojen de-identifiointi uutena lähestymistapana tietojen anonymisointiin

Älykäs henkilöllisyyden poistaminen anonymisoi tiedot tekoälyn luoman avulla synteettistä valedataa. Ominaisuuksia sisältävät alustat muuttavat arkaluontoiset tiedot yhteensopiviksi, ei-tunnistettavissa oleviksi tiedoiksi seuraavilla tavoilla:

- Tunnistuksenpoistoohjelmisto analysoi olemassa olevat tietojoukot ja tunnistaa PII- ja PHI-tiedot.

- Organisaatiot voivat valita, mitkä arkaluontoiset tiedot korvataan keinotekoisilla tiedoilla.

- Työkalu tuottaa uusia tietojoukkoja yhteensopivilla tiedoilla.

Tämä tekniikka on hyödyllinen, kun organisaatioiden on tehtävä yhteistyötä ja vaihdettava arvokasta tietoa turvallisesti. Se on hyödyllistä myös silloin, kun tiedot on saatettava yhteensopiviin useissa relaatiotietokannat.

Älykäs tunnistamisen poistaminen pitää datan suhteet ennallaan johdonmukaisen kartoituksen avulla. Yritykset voivat käyttää luotua dataa syvälliseen liiketoiminta-analytiikkaan, koneoppimiskoulutukseen ja kliinisiin testeihin.

Kun on niin monia menetelmiä, tarvitset tavan määrittää, sopiiko anonymisointityökalu sinulle.

Kuinka valita oikea tietojen anonymisointityökalu

- Toiminnallinen skaalautuvuus. Valitse työkalu, joka pystyy skaalaamaan ylös ja alas käyttötarpeidesi mukaan. Käytä aikaa stressitestaamaan toiminnan tehokkuutta lisääntyneen työmäärän aikana.

- Yhdentymistä. Tietojen anonymisointityökalujen tulisi integroitua sujuvasti olemassa oleviin järjestelmiisi ja analyyttisiin ohjelmistoihin sekä jatkuvaan integrointiin ja jatkuvaan käyttöönottoon (CI/CD). Yhteensopivuus tietojen tallennus-, salaus- ja käsittelyalustojen kanssa on keskeistä saumattoman toiminnan kannalta.

- Johdonmukainen tietojen kartoitus. Varmista, että anonymisoidut tiedon säilyttäjät ovat eheys ja tilastollinen tarkkuus tarpeisiisi sopiva. Edellisen sukupolven anonymisointitekniikat poistavat arvokkaita elementtejä tietojoukoista. Nykyaikaiset työkalut kuitenkin säilyttävät viittauksen eheyden, mikä tekee tiedoista riittävän tarkkoja edistyneitä käyttötapauksia varten.

- Turvamekanismit. Priorisoi työkalut, jotka suojaavat todellisia tietojoukkoja ja anonymisoituja tuloksia sisäisiltä ja ulkoisilta uhilta. Ohjelmisto on otettava käyttöön suojatussa asiakasinfrastruktuurissa, roolipohjaisissa käyttöoikeuksissa ja kaksivaiheisissa todennussovellusliittymissä.

- Yhteensopiva infrastruktuuri. Varmista, että työkalu tallentaa tietojoukot suojattuun tallennustilaan, joka on GDPR-, HIPAA- ja CCPA-säädösten mukainen. Lisäksi sen pitäisi tukea tietojen varmuuskopiointi- ja palautustyökaluja, jotta vältetään odottamattomien virheiden aiheuttamat seisokit.

- Maksumalli. Harkitse välittömiä ja pitkän aikavälin kustannuksia, jotta ymmärrät, onko työkalu budjettisi mukainen. Jotkut työkalut on suunniteltu isommille ja keskisuurille yrityksille, kun taas toisissa on joustavia malleja ja käyttöpohjaisia suunnitelmia.

- Tekninen tuki. Arvioi asiakas- ja teknisen tuen laatu ja saatavuus. Palveluntarjoaja saattaa auttaa sinua integroimaan tietojen anonymisointityökalut, kouluttamaan henkilökuntaa ja ratkaisemaan teknisiä ongelmia.

7 parasta tietojen anonymisointityökalua

Nyt kun tiedät mitä etsiä, katsotaanpa, mitkä työkalut ovat mielestämme luotettavimpia peittää arkaluontoiset tiedot.

1. Syntho

Syntho toimii synteettisellä tiedontuotantoohjelmistolla joka tarjoaa mahdollisuuksia älykkääseen tunnistamisen poistamiseen. Alustan sääntöihin perustuva tiedonluonti tuo monipuolisuutta, jolloin organisaatiot voivat muokata dataa tarpeidensa mukaan.

Tekoälyllä toimiva skanneri tunnistaa kaikki PII- ja PHI-tiedot tietojoukoista, järjestelmistä ja alustoista. Organisaatiot voivat valita, mitkä tiedot poistetaan tai pilkataan noudattaakseen säädösstandardeja. Samaan aikaan alijoukkoominaisuus auttaa tekemään pienempiä tietojoukkoja testausta varten, mikä vähentää tallennus- ja käsittelyresurssien taakkaa.

Alusta on hyödyllinen useilla aloilla, mukaan lukien terveydenhuolto, toimitusketjun hallinta ja rahoitus. Organisaatiot käyttävät Syntho-alustaa luodakseen ei-tuotantoa ja kehittääkseen mukautettuja testausskenaarioita.

Saatat oppia lisää Synthon ominaisuuksista osoitteessa ajoittamalla demo.

2. K2view

3. Broadcom

4. Enimmäkseen tekoälyä

5. ARX

6. muistinmenetys

7. Tonic.ai

Tietojen anonymisointityökalujen käyttötapaukset

Rahoitus-, terveydenhuolto-, mainonta- ja julkishallinnon yritykset käyttävät anonymisointityökaluja noudattaakseen tietosuojalakeja. Tunnistamattomia tietojoukkoja käytetään erilaisiin skenaarioihin.

Ohjelmistojen kehittäminen ja testaus

Anonymisointityökalujen avulla ohjelmistosuunnittelijat, testaajat ja laadunvarmistuksen ammattilaiset voivat työskennellä realististen tietojoukkojen kanssa paljastamatta henkilökohtaisia tunnistetietoja. Edistyneet työkalut auttavat tiimejä toimittamaan itse tarvittavat tiedot, jotka jäljittelevät todellisia testausolosuhteita ilman vaatimustenmukaisuusongelmia. Tämä auttaa organisaatioita parantamaan ohjelmistokehityksen tehokkuutta ja ohjelmistojen laatua.

Todelliset tapaukset:

- Synthon ohjelmisto loi anonymisoidut testitiedot joka säilyttää todellisen tiedon tilastolliset arvot ja antaa kehittäjille mahdollisuuden kokeilla erilaisia skenaarioita nopeammin.

- Googlen BigQuery-varasto tarjoaa tietojoukon anonymisointiominaisuuden auttaa organisaatioita jakamaan tietoja toimittajien kanssa rikkomatta tietosuojasääntöjä.

Kliininen tutkimus

Lääketieteen tutkijat, erityisesti lääketeollisuudessa, anonymisoivat tiedot säilyttääkseen yksityisyyden opintojaan varten. Tutkijat voivat analysoida trendejä, potilaiden demografisia tietoja ja hoitotuloksia, mikä edistää lääketieteen kehitystä vaarantamatta potilaan luottamuksellisuutta.

Todelliset tapaukset:

- Erasmus Medical Center käyttää Synthon anonymisoituja tekoälyn sukupolven työkaluja tuottaa ja jakaa korkealaatuisia tietojoukkoja lääketieteellistä tutkimusta varten.

Petosten torjunta

Petosten ehkäisyssä anonymisointityökalut mahdollistavat tapahtumatietojen turvallisen analysoinnin ja haitallisten mallien tunnistamisen. Tunnistuksenpoistotyökalut mahdollistavat myös tekoälyohjelmiston koulutuksen todellisiin tietoihin petosten ja riskien havaitsemisen parantamiseksi.

Todelliset tapaukset:

- Brighterion on perehtynyt Mastercardin anonymisoituihin tapahtumatietoihin rikastaa tekoälymalliaan ja parantaa petosten havaitsemisastetta ja vähentää vääriä positiivisia tuloksia.

Asiakkaan markkinointi

Tietojen anonymisointitekniikat auttavat arvioimaan asiakkaiden mieltymyksiä. Organisaatiot jakavat tunnistamattomia käyttäytymistietoja liikekumppaneidensa kanssa tarkentaakseen kohdennettuja markkinointistrategioita ja mukauttaakseen käyttökokemusta.

Todelliset tapaukset:

- Synthon tietojen anonymisointialusta ennusti tarkasti asiakkaiden vaihtuvuuden synteettisten tietojen avulla luotu yli 56,000 128 asiakkaan tietojoukosta XNUMX sarakkeella.

Julkisen tiedon julkaiseminen

Virastot ja valtion elimet käyttävät tietojen anonymisointia jakaakseen ja käsitelläkseen julkista tietoa läpinäkyvästi erilaisia julkisia aloitteita varten. Niihin kuuluvat sosiaalisten verkostojen ja rikosrekisterien tietoihin perustuvat rikosennusteet, väestötietoihin ja joukkoliikennereitteihin perustuva kaupunkisuunnittelu tai sairausmallien perusteella alueiden terveydenhuoltotarpeet.

Todelliset tapaukset:

- Indianan yliopisto käytti noin 10,000 XNUMX poliisin anonymisoituja älypuhelintietoja 21 Yhdysvaltain kaupungissa paljastaakseen naapuruston partiointierot, jotka perustuvat sosioekonomisiin tekijöihin.

Nämä ovat vain muutamia valitsemiamme esimerkkejä. The anonymisointiohjelmisto käytetään kaikilla toimialoilla keinona saada kaikki irti saatavilla olevista tiedoista.

Valitse parhaat tietojen anonymisointityökalut

Kaikki yritykset käyttävät tietokannan anonymisointiohjelmisto noudattamaan tietosuojasääntöjä. Kun tietojoukkoja poistetaan henkilötiedoista, niitä voidaan käyttää ja jakaa ilman sakkojen tai byrokraattisten prosessien riskiä.

Vanhemmat anonymisointimenetelmät, kuten tietojen vaihtaminen, peittäminen ja muokkaaminen, eivät ole riittävän turvallisia. Tietojen tunnistaminen on edelleen mahdollisuus, mikä tekee siitä vaatimustenvastaisen tai riskialtista. Lisäksi menneis-gen anonymisointiohjelmisto heikentää usein tiedon laatua, etenkin suuret tietokannat. Organisaatiot eivät voi luottaa tällaisiin tietoihin edistyneen analytiikan osalta.

Sinun pitäisi valita paras tietojen anonymisointi ohjelmisto. Monet yritykset valitsevat Syntho-alustan huippuluokan henkilökohtaisten tunnistetietojen tunnistamiseen, peittämiseen ja synteettisten tietojen luomiseen.

Oletko kiinnostunut oppimaan lisää? Tutustu tuotedokumentaatioomme tai ota yhteyttä esittelyyn.

Kirjailijasta

Business Development Manager

Uliana Krainska, Synthon liiketoiminnan kehitysjohtaja, jolla on kansainvälistä kokemusta ohjelmistokehityksestä ja SaaS-teollisuudesta, ja hänellä on digitaalisen liiketoiminnan ja innovaation maisterin tutkinto VU Amsterdamista.

Viimeisten viiden vuoden aikana Uliana on osoittanut vankkumatonta sitoutumista tekoälyominaisuuksien tutkimiseen ja strategisen yrityskonsultoinnin tarjoamiseen tekoälyprojektien toteuttamiseen.

Tallenna synteettisten tietojen opas nyt!

- Mikä on synteettinen data?

- Miksi organisaatiot käyttävät sitä?

- Arvoa lisäävät synteettiset dataasiakastapaukset

- Kuinka aloittaa